Делегирование полномочий в Active Directory является штатной и очень важной операцией в обслуживании служб каталогов. В данной заметке я хочу дать правильный вектор движения в этом вопросе. Целью будет показать делегирование объектов пользователей, групп и компьютеров в организационной структуре каталога.

Правильная организационная структура каталога Active Directory

Перед тем как приступить непосредственно к задаче предоставления прав, следует выполнить подготовительные работы. А именно, требуется корректная организационная структура каталога. Первое, она должна быть. Второе, она должна быть гибкой и повторять организационную структуру предприятия.

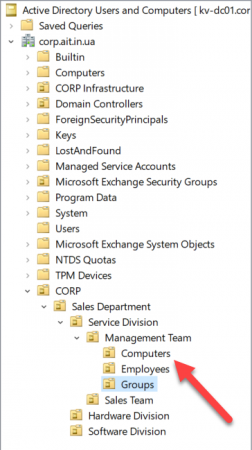

Например, в организации, где присутствуют департаменты, отделы, продуктовые команды, структура может быть такой:

Стоит обратить внимание, что в каждой команде (Team) присутствует 3 организационные подразделения – компьютеры, пользователи и группы. Подобный подход я часто использую, так как он предоставляет возможности филигранного делегирования полномочий и грамотного применение групповых политик.

Делегирование пользовательских объектов в Active Directory

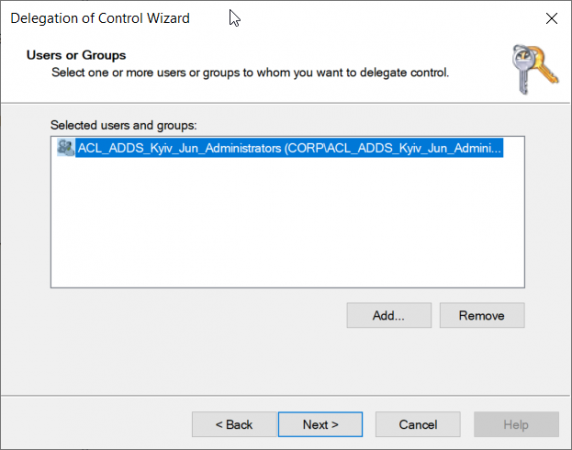

Итак, делегирование будет осуществляется для группы безопасности, в которую входят младшие администраторы директории. Название группы будет следующим ACL_ADDS_Kyiv_Jun_Administrators. Оно составлено согласно политики именования групп. Имя составлено согласно структуре, которая поможет в определении назначения группы и упростит поиск в каталоге.

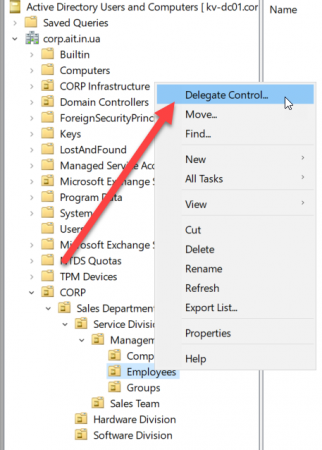

Перейдем в консоль Active Directory Users and Computers, выберем организационное подразделение, на объекты которого будут выполнятся делегирование полномочий. Будет использоваться мастер делегирования Active Directory.

В мастере, выбираем нужную группу:

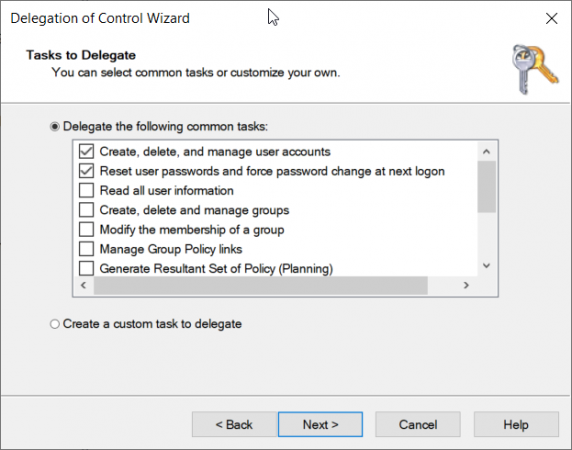

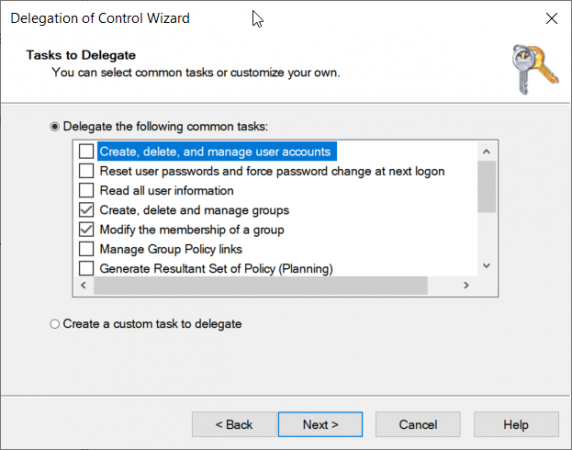

Воспользуемся стандартными наборами прав. С их помощью будут предоставлены права на создание и управление пользовательскими аккаунтами в организационном подразделении.

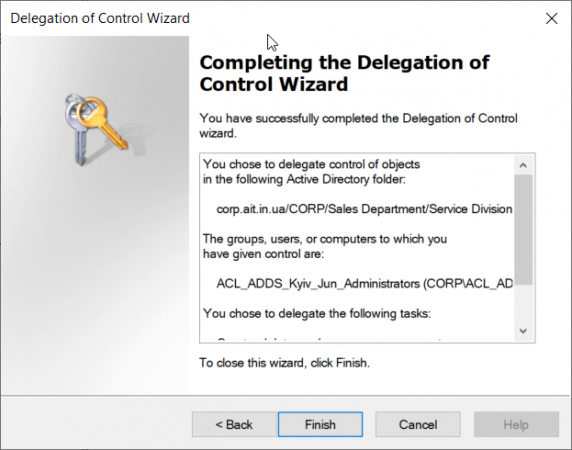

После чего, работа мастера будет завершена:

Делегирование объектов групп в Active Directory

Процесс делегирования для объектов групп выполняется аналогичным образом. На этапе выбора наборов прав, выбираем следующее:

Делегирование объектов компьютеров в Active Directory

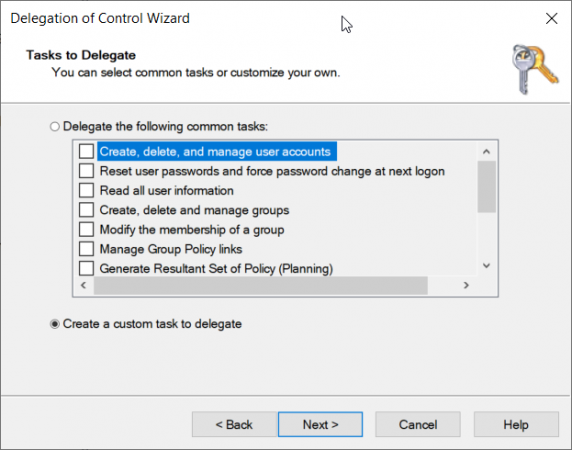

С данным типом объектов будет чуть сложнее. Причина в том, что в мастере отсутствует уже готовый набор полномочий. В таком случае стоит воспользоваться “кастомным” вариантом делегирования:

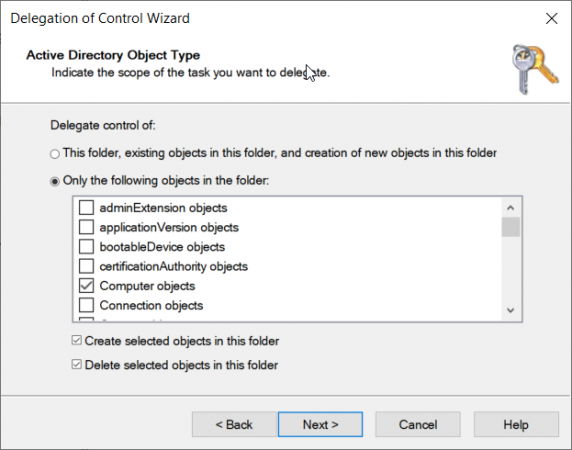

Далее, выбираем объекты компьютеров. Внизу так же отмечаем возможности их создания и удаления:

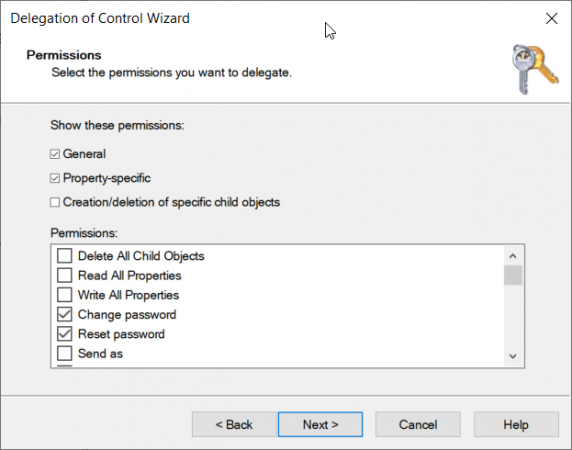

Для возможности сброса паролей компьютерных объектов, выставляем соответствующие полномочия:

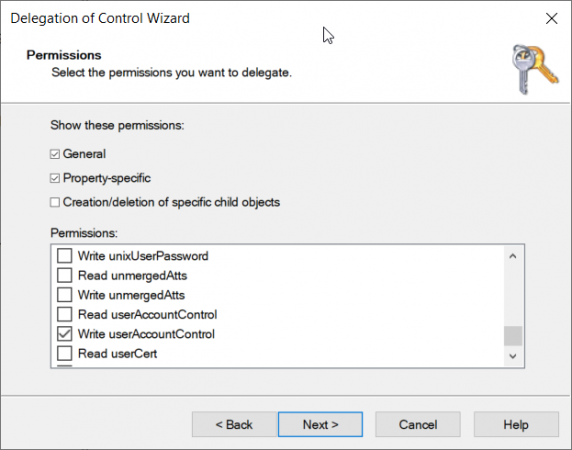

Для возможности блокировать компьютерные объекты, дополнительно, предоставляем право на запись атрибута Write userAccountControl. Оно станет доступным после включения чек-бокса Property-specific, как показано на скриншоте:

Сам атрибут находится пости в конце списка.

Настройка делегирования для перемещения объектов пользователей, компьютеров и групп в Active Directory

Для задачи перемещения объектов между организационными подразделениями требуется дополнительная конфигурация. На технете можно найти таблицу с необходимыми правами, ее копия ниже:

| Object | Organizational Unit | Permission Tab | Apply to | Permission |

| User | Source Organizational Unit | Object | This object and all descendant objects (*) | Delete User objects |

| Properties | Descendant User objects | Write Distinguished Name | ||

| Properties | Descendant User objects | Write name (**) | ||

| Properties | Descendant User objects | Write Name (**) | ||

| Destination Organizational Unit | Object | This object and all descendant objects (*) | Create User objects | |

| Group | Source Organizational Unit | Object | This object and all descendant objects (*) | Delete Group objects |

| Properties | Descendant Group objects | Write Distinguished Name | ||

| Properties | Descendant Group objects | Write name (**) | ||

| Properties | Descendant Group objects | Write Name (**) | ||

| Destination Organizational Unit | Object | This object and all descendant objects (*) | Create Group objects | |

| Computer | Source Organizational Unit | Object | This object and all descendant objects (*) | Delete Computer objects |

| Properties | Descendant Computer objects | Write Distinguished Name | ||

| Properties | Descendant Computer objects | Write name (**) | ||

| Properties | Descendant Computer objects | Write Name (**) | ||

| Destination Organizational Unit | Object | This object and all descendant objects (*) | Create Computer objects |

Выводы

Как показала практика, делегирование полномочий в Active Directory не является сложной задачей. Единственное затруднение может вызвать конфигурация для компьютерных объектов из-за отсутствия подготовленных шаблонов прав. Конечно, статья не описывает всех возможностей делегирования. Этот процесс не заканчивается на пользователях и компьютерах, но как я писал ранее – задача заметки дать правильный вектор движения в этом вопросе.