Данная статья познакомит читателя с процессом подготовки серверной инфраструктуры к внедрению и развертыванию технологии Directaccess. О самом Directaccess ранее мной была подготовлена довольно объемная статья объясняющая основные принципы работы, необходимые требования для развертывания и сценарии внедрения данной технологии. Эта же публикация будет носить сугубо практический характер, поэтому, в первую очередь, ориентирована на ИТ специалистов планирующих тестовое или производственное внедрение. Помимо всего, эта публикация откроет серию в которой будут изложены различные аспекты внедрения, например, базовое и расширенное развертывание технологии, высокая доступность, поддержка клиентов Windows 7, многосайтовое развертывание, а также мониторинг и репортинг.

Планирование развертывания Directaccess в Windows Server 2012 / 2012 R2

Если мне память не изменяет, в первой статье были вскользь упомянуты возможные типы развертывания Directaccess, в любом случае стоит их еще раз напомнить:

- В качестве Edge (пограничных) серверов;

- В пределах сети DMZ (демилитаризированная зона);

- В пределах Perimeter сети (по сути, во внутренней сети предприятия).

Каждый из данных типов развертывания имеет как свои преимущества та и недостатки. Например, если рассматривать установку Directaccess серверов в качестве пограничных серверов, появляется возможности использовать туннельный протокол Torredo, но в тоже время накладываются обязательные требования как со стороны сетевой, так и с инфраструктурной части. Установка в пределах DMZ или сети периметра будет нести меньшие требования со стороны сетевой инфраструктуры, но не обеспечит поддержку уже вышеупомянутого протокола Torredo. В любом случае использование одного из трех возможных типов установки будет в первую очередь обусловливаться целесообразностью, а также в конечном возврате инвестиций в инфраструктуры. В этой статье и в дальнейших из серии будет рассмотрен первый вариант, вариант развертывания в качестве пограничного Edge сервера.

Необходимые требования

Выбранный метод установки предполагает определенные требования как со стороны программного обеспечения, сетевой, а также инфраструктурных частей. Рассмотрим подробнее:

Программное обеспечение:

- Windows Server 2012 / 2012 R2 Standard или Datacenter;

- Windows 7 enterprise или ultimate, Windows 8, 8.1 Enterprise;

Со стороны сетевой инфраструктуры:

- Наличие 2-х сетевых интерфейсов;

- Два публичных IPv4 адреса, причем для поддержки протокола Torredo необходимо чтобы адреса были последовательные, например, 12.45.78.60 и 12.45.78.61.

Инфраструктурные требования:

- Сервера Directaccess должны быть членами домена ActiveDirectory предприятия;

- PKI инфраструктура – необходима для поддержки клиентов Windows 7, а так же возможности развертывания двухфакторной аутентификации и, так же, многосайтовости;

- NLS – северами сетевого размещения могут выступать любые веб сервера работающие по протоколу https;

- Сервер политики работоспособности NAP: сервер сетевых политик (NPS). Данный компонент инфраструктуры не обязателен, но при внедрении позволит обеспечить подтверждение запросов на проверку работоспособности систем;

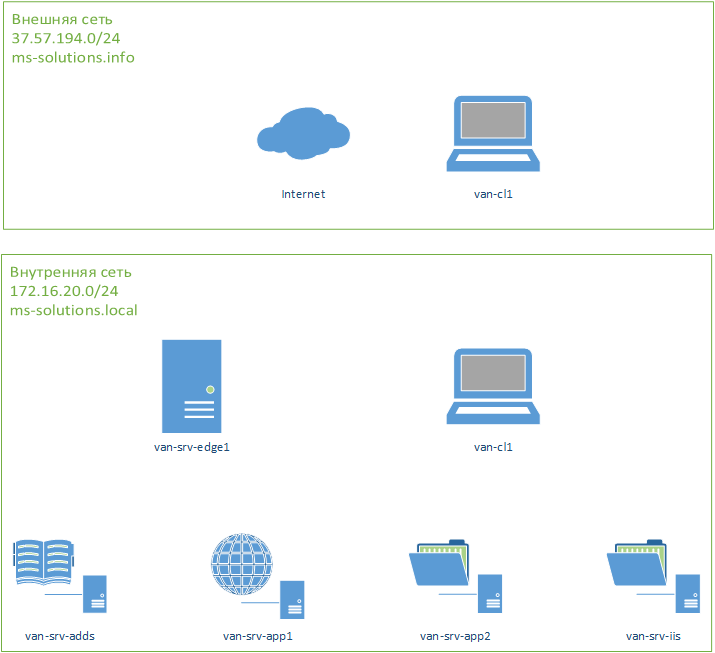

Описание демонстрационного стенда

Далее представлен демонстрационный стенд:

На общей топологии сети представлено размещение ресурсов некой компании. Название же компании и род ее деятельности вы можете придумать сами, так как это не будет оказывать никакого влияния. Стоит иметь ввиду что внутри некоего предприятия развернут домен ActiveDirectory с уровнем леса и домена 2012 R2. Руководство компании планирует отказаться от текущего способа подключения сотрудников к корпоративной сети в пользу DA. Сам же сервер DA будет опубликован под именем da.ms-solitions.info. Технические характеристики серверов будут опущены, так как их значение будет основным образом формироваться из дизайна базирующемся на количестве пользователей, объеме нагрузки на серверную часть и тому подобное. Так же все демонстрации будут производится в среде виртуализации, работающей на технологиях Hyper-V в Server 2012 R2 Рассмотрим более подробнее доступные сервера и их функциональные роли:

- lon-srv-adds – сервер работающий под управлением OS Windows Server 2012 R2 на котором установлены роли ADDS, а так же ADCS;

- lon-srv-edge – сервер DA под управлением OS Windows Server 2012 R2 на котором будет развернута фича роли Routing and remote access Directaccess;

- lon-cl1 – рабочая станция работающий под управлением OS Windows 8.1 Enterprise для тестирования подключения по DA;

- lon-srv-iis1 – сервер работающий под управлением OS Windows Server 2012 R2 на котором установлены роль IIS в конфигурации по умолчанию. Будет необходим для проверки возможности доступа к веб ресурсам, которые размещены в пределах сети периметра;

- lon-srv-app1 – сервер работающий под управлением OS Windows Server 2012 R2 на котором установлены роль файлового сервера и опубликован один общий ресурс содержащий некие файлы;

- lon-srv-app2 – сервер работающий под управлением OS Windows Server 2003 R2 на котором установлены роль файлового сервера и опубликован один общий ресурс содержащий некие файлы. Данный сервер специально был добавлен в общий демонстрационный стенд для демонстрации возможности доступа к ресурсам даже когда присутствует не полная поддержка протокола IPv6.

Подготовка к установке и настройки Directaccess сервера

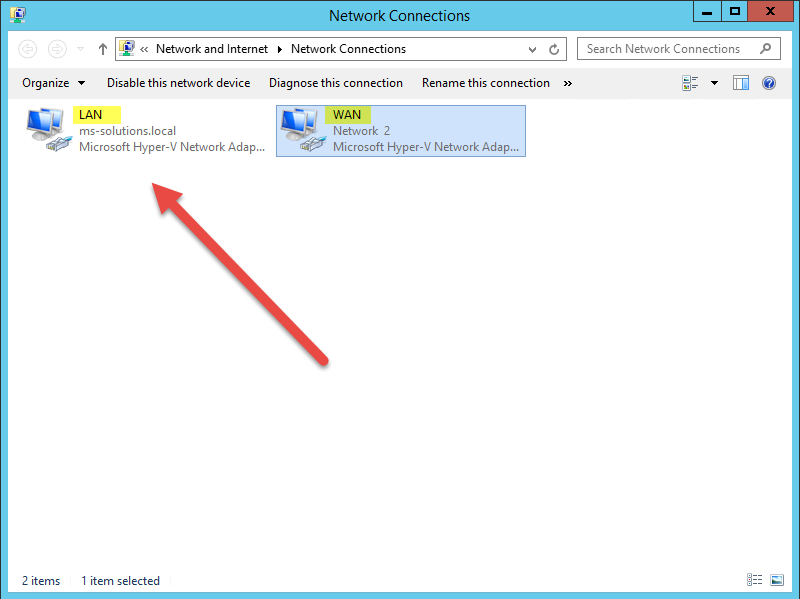

И так, пожалуй, начнем настройку сервера, отведенного под Directaccess, с конфигурирования сетевых интерфейсов.

На скриншоте видно, что сервер обладает 2-я сетевыми интерфейсами. Для удобства я их переименовал в LAN и WAN.

В настройках LAN интерфейса, смотрящего в сеть периметра необходимо настроить IPv4 адрес, маску подсети, а также DNS сервера. Так как это пограничный сервер на нем должен быть только один шлюз по умолчанию и прописан на внешнем интерфейсе. Если же сеть периметра многосегментная и скажем, что каждый сегмент обладает маской подсети /24, необходимо будет создать новые статические маршруты в таблице маршрутизации сервера. Для этого стоит воспользоваться следующим выражением:

Route add –p 172.16.20.0 mask 255.255.255.0 172.16.20.1

где 172.16.20.0 – удаленная подсеть, 255.255.255.0 – ее маска и 172.16.20.1 маршрутизатор на который будут адресованы пакеты в удаленную подсеть. Ключ –p создаст постоянный маршрут в таблице маршрутизации и конфигурация сохранится после перезагрузки сервера. Для того чтобы посмотреть текущею таблицу маршрутизации сервера необходимо использовать следующее выражение:

Route print

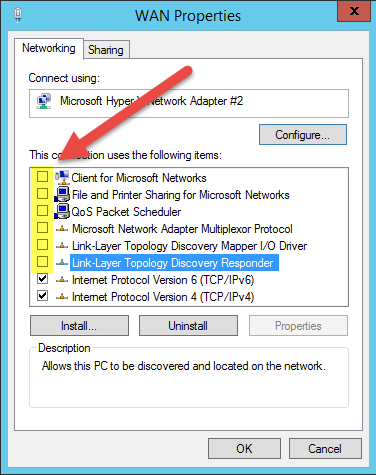

В настройках внешнего сетевого интерфейса были отключены все ненужные службы. Этот шаг поможет минимизировать возможную площадь атаки.

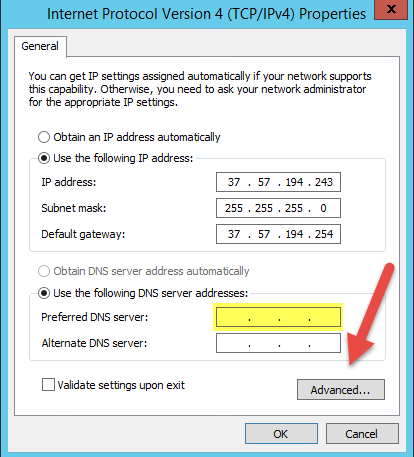

На внешнем интерфейсе необходимо настроить IPv4 адрес, маску подсети, а также шлюз по умолчанию. DNS сервера настраивать не нужно.

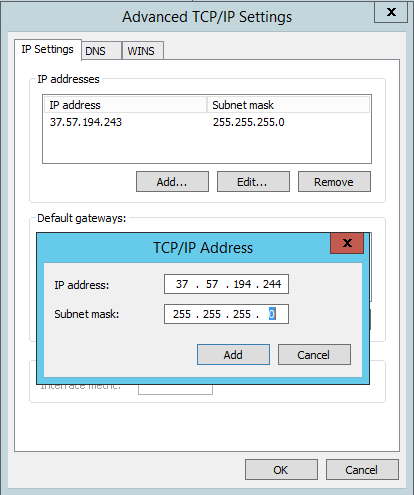

Открыв дополнительные настройки необходимо задать второй IPv4 адрес и маску подсети.

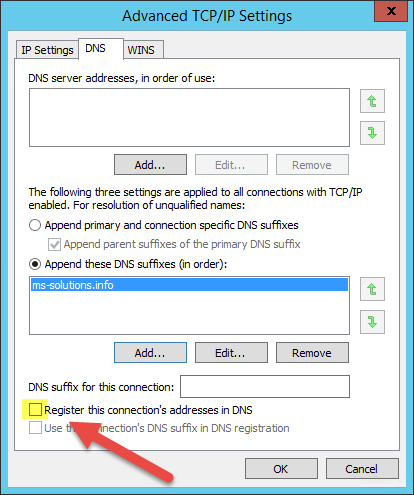

Во вкладке DNS снимаем чек-бокс, а также задаем DNS суффикс.

Далее в настройках WINS необходимо отключить LMHOST, а также NetBIOS.

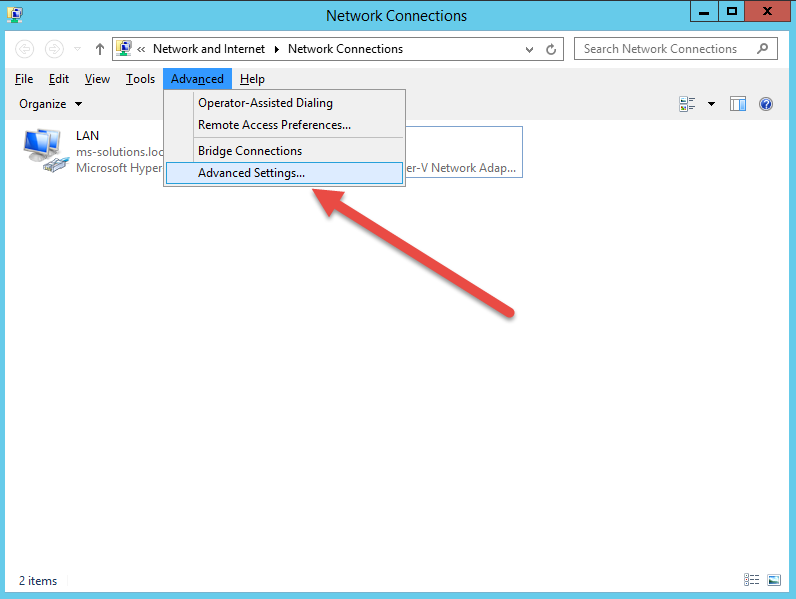

Далее, в окне сетевых настроек необходимо зажать “Alt” и появится меню. В нем, во вкладке дополнительно, необходимо выбрать дополнительные настройки.

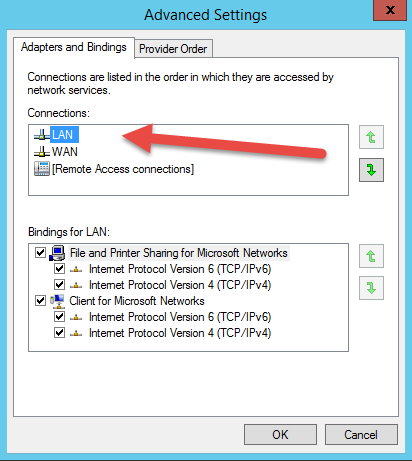

В дополнительных настройках меняем приоритет выставив первым приоритет локального сетевого интерфейса.

Подготовка служб DNS и ADDS

Следующим шагом будет подготовка служб DNS, а также ADDS, в частности создание дополнительных групповых политик, а также группы безопасности в доменных службах.

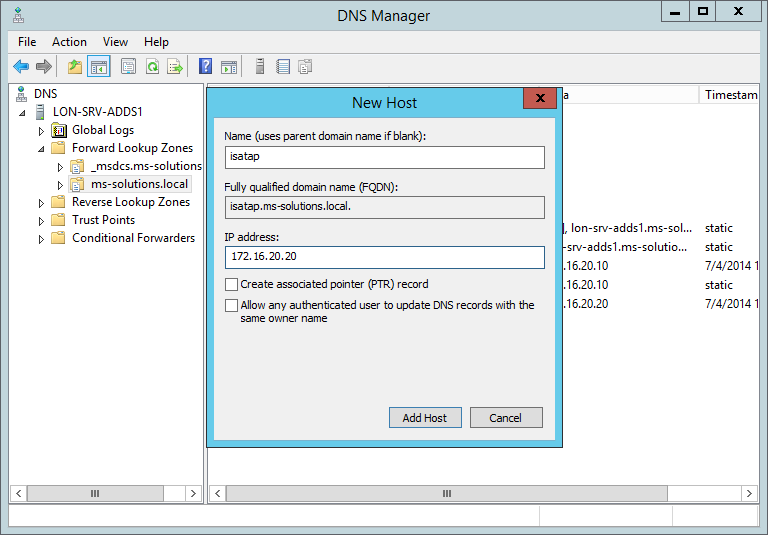

В консоли DNS сервера необходимо добавить запись типа А со значением isatap которая указывает на IPv4 адрес Directaccess сервера.

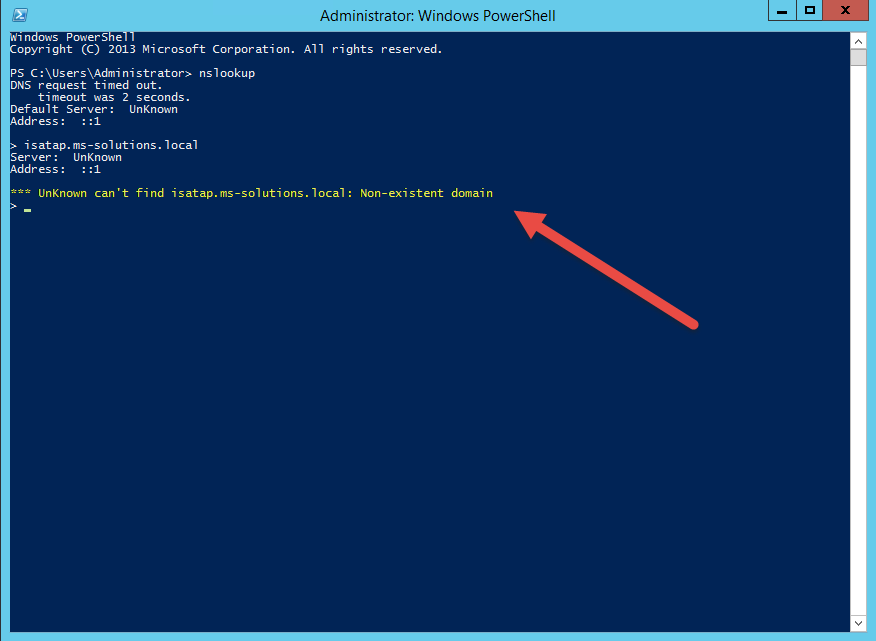

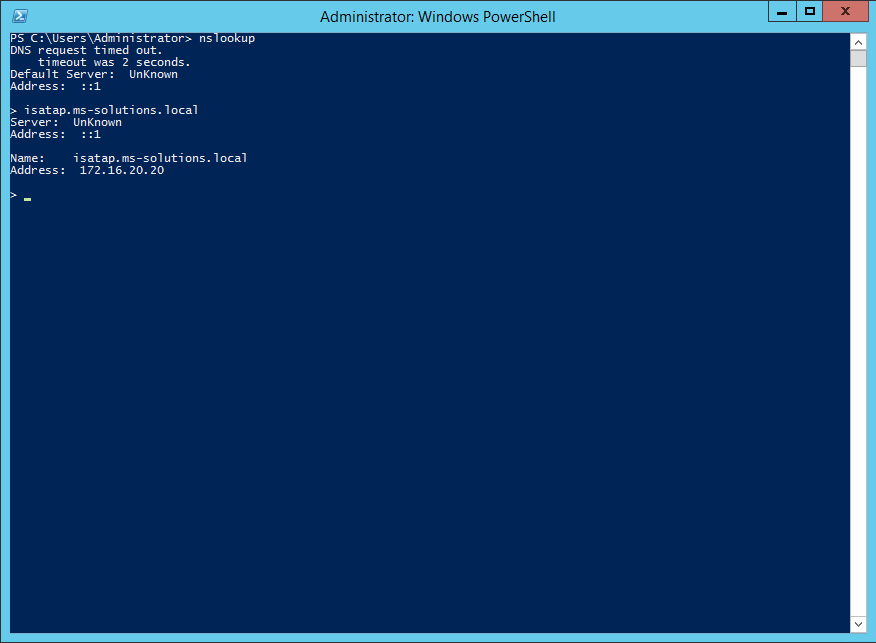

Однако, при проверке результатов, добавленная запись DNS сервером не найдена. Причиной этому служит присутствие ее в global query blocklist.

Выполнив запрос в командной строке

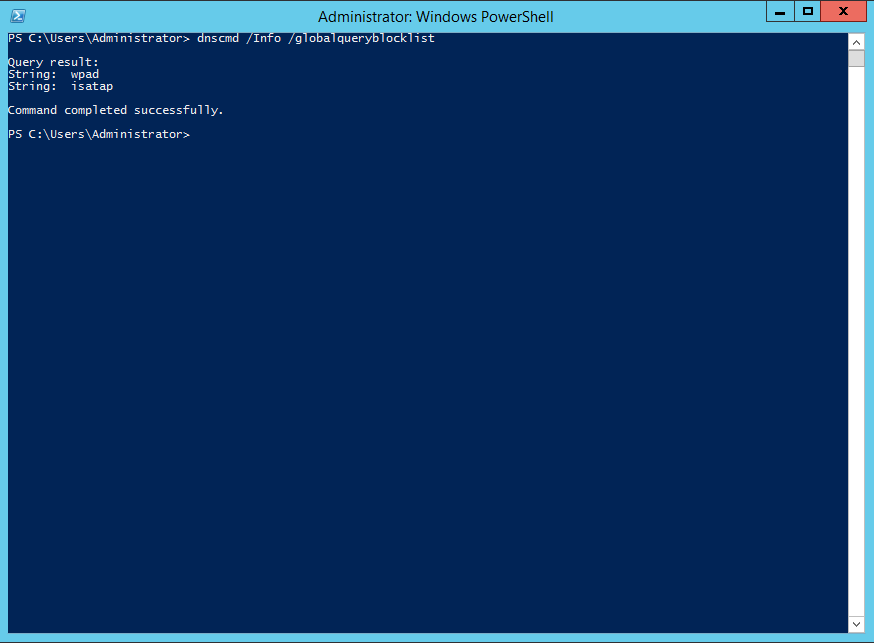

Dnscmd /info /globalqueryblocklist

можно наблюдать ее присутствие.

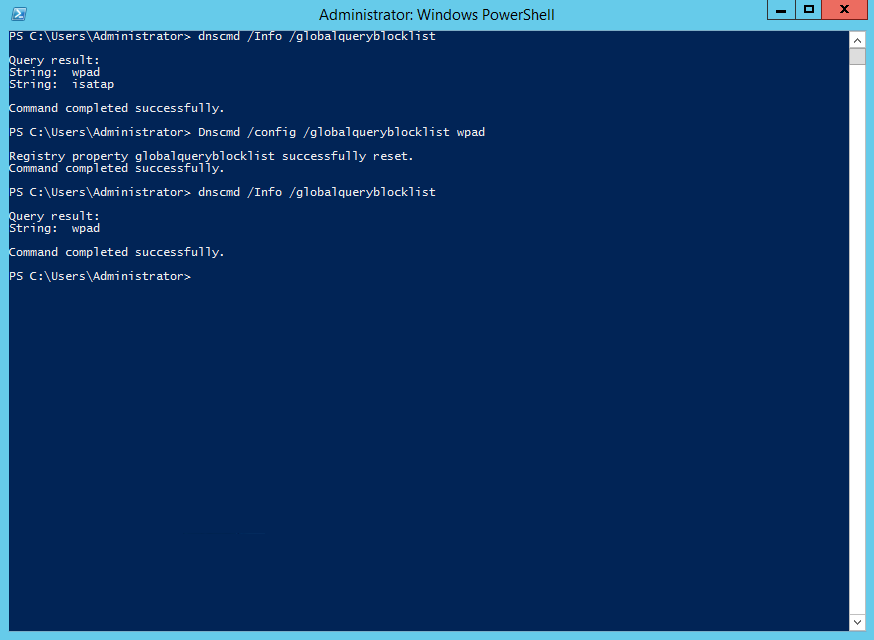

Для того, чтобы ее убрать с списка, необходимо выполнить:

Dnscmd /config /globalqueryblocklist wpad

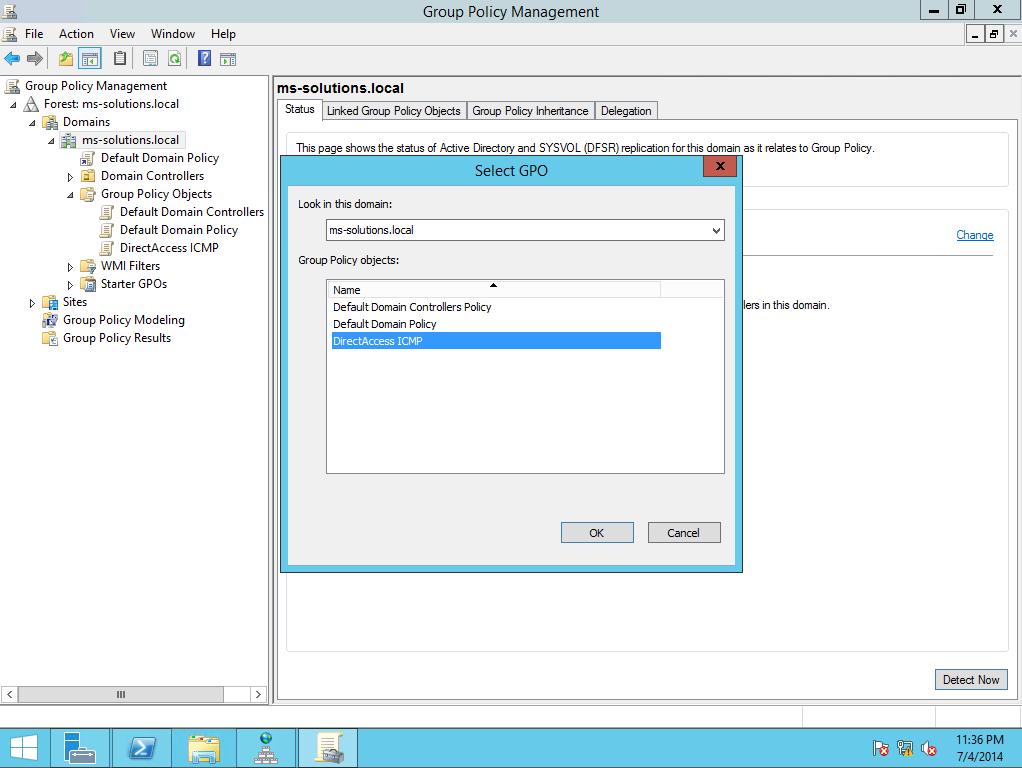

После исправление, nslookup стал возвращать необходимое значение. Следующим шагом будет создания ряда групповых политик в довесок к тем, которые будут созданы во время развертывания Directaccess. Для этого стоит выполнить в командной строке

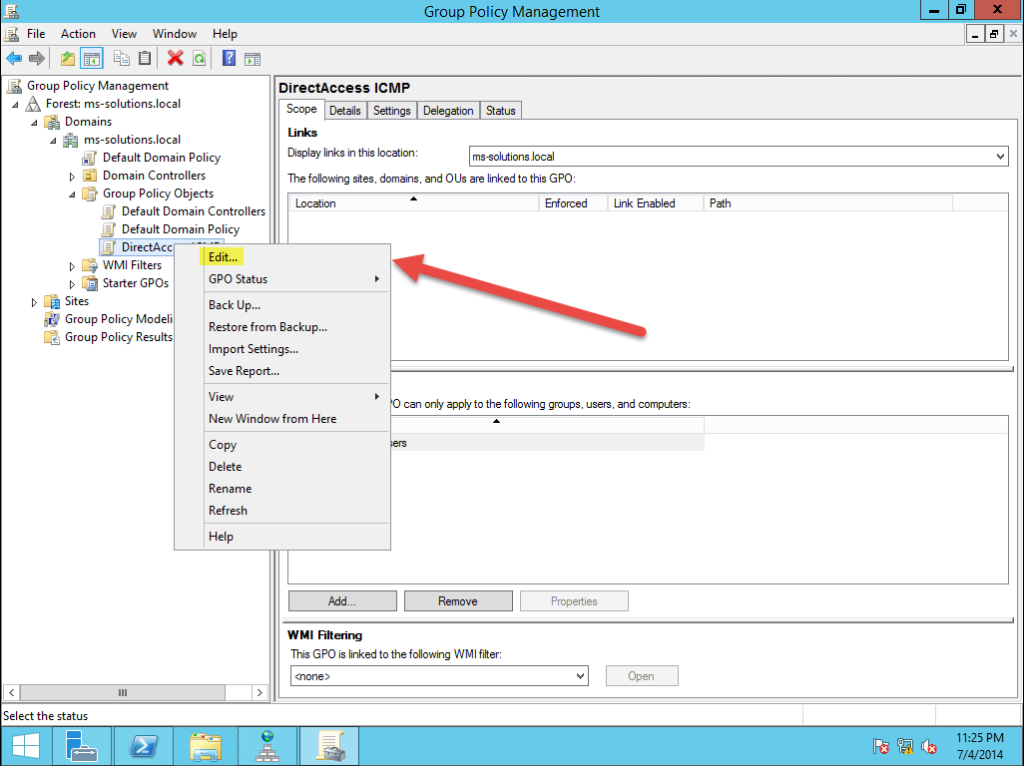

Gpmc.msc

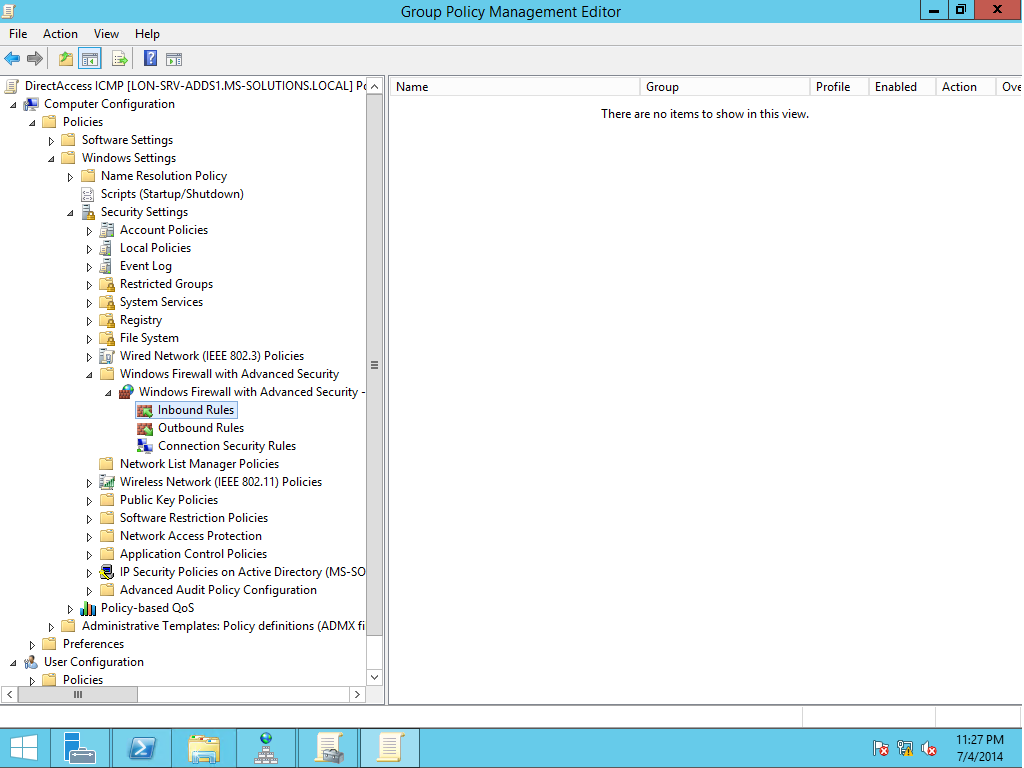

В консоли управления групповыми политиками создадим новую политику, например, Directaccess ICMP и откроем ее на редактирование.

Далее необходимо будет создать два правила в настройках брандмауэра, как показано на скриншоте.

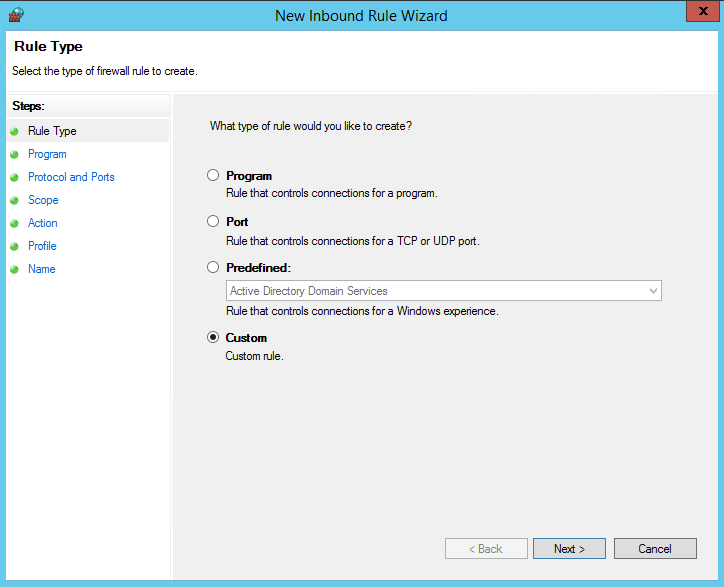

Создаем новое кастомное правило.

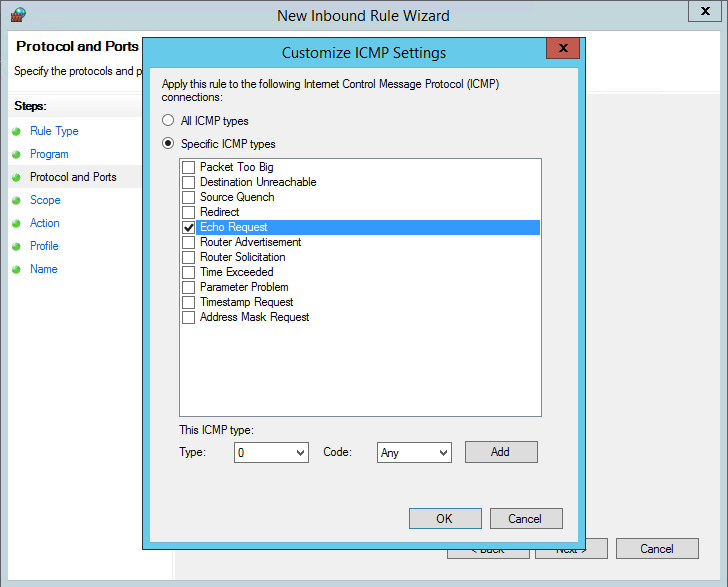

Выбираем протокол ICMPv4 и вызываем дополнительные настройки.

В дополнительных настройках необходимо выбрать Echo Request.

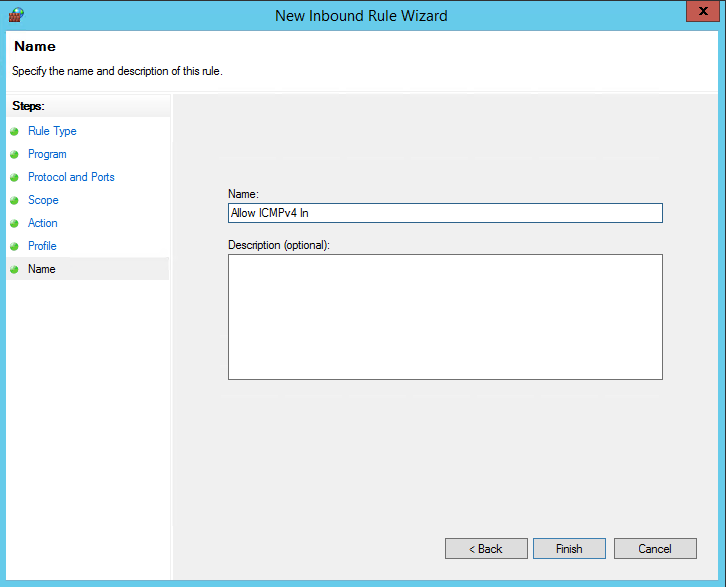

Так же нужно дать название данному правилу, к примеру, Allow ICMPv4 In.

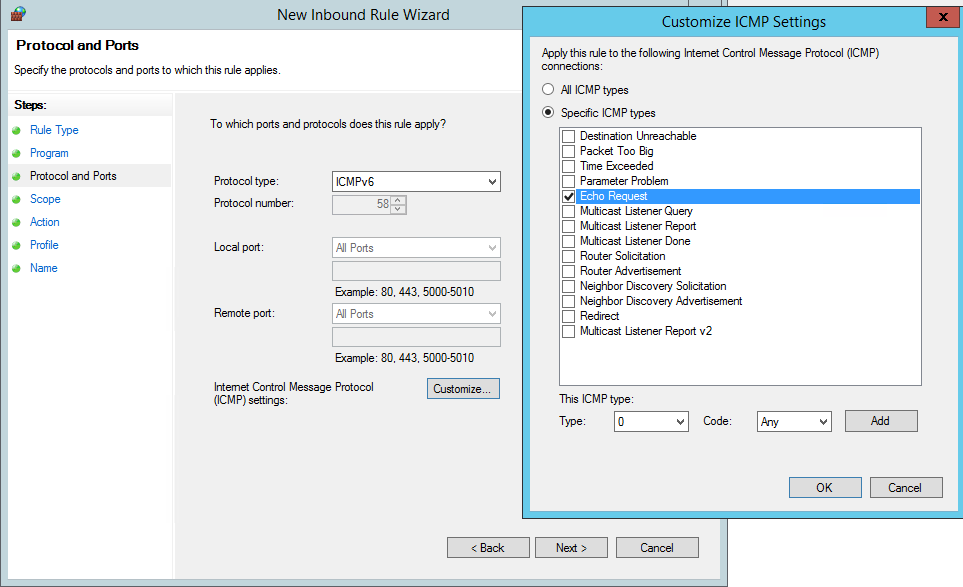

Все те же действия необходимо сделать и для протокола ICMPv6 создав дополнительное правило.

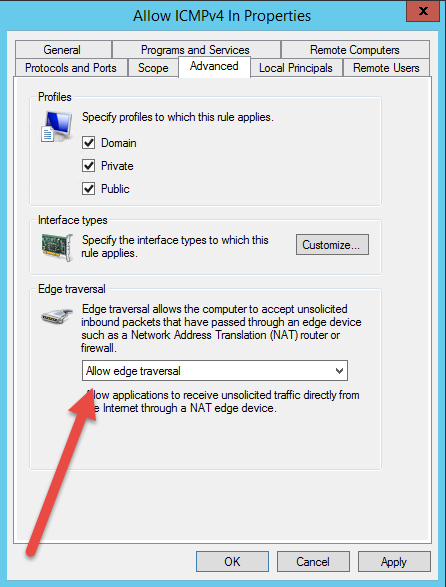

Также в настройках обоих правил необходимо внести дополнительные изменения, как показано на скриншоте.

В конце необходимо назначить созданную групповую политику на домен.

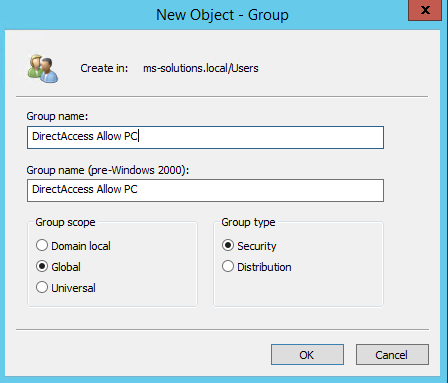

Последним шагом будет создание группы безопасности для компьютеров на которые будут применятся настройки Directaccess.

Выводы

В этой статье были описаны подготовительные шаги необходимые для последующей успешной установки и конфигурации Directaccess. В следующей статье будут развернуты службы и проверена их работоспособность. Следующим шагом, будет продолжение конфигурации либо простым методом, либо сложным. Будет интересно)